Raport bezpieczeństwa przeglądarek 2025 opisuje, jak praca w przeglądarce przeniosła ryzyko danych i tożsamości do warstwy sesji. Jednocześnie raport wskazuje, że kopiuj-wklej do narzędzi GenAI i niezarządzane rozszerzenia tworzą nowe ścieżki wycieku. Dlatego coraz częściej problemem nie jest sam plik, tylko to, co dzieje się „w środku” okna przeglądarki.

Skąd pochodzą dane i co obejmuje raport bezpieczeństwa przeglądarek 2025

Opisywane wnioski bazują na „Browser Security Report 2025” przygotowanym przez LayerX oraz na streszczeniach tych danych opublikowanych w mediach branżowych. Warto też zauważyć, że tekst w The Hacker News ma charakter materiału partnerskiego, więc perspektywa jest mocno „od narzędzi i telemetryki”. Jednocześnie część liczb pojawia się także w niezależnym omówieniu SC Media, co pomaga potraktować temat jako realny trend, a nie wyłącznie marketing.

W praktyce raport opisuje kilka równoległych zjawisk: pracę z GenAI w przeglądarce, przenikanie kont prywatnych do firmowych workflow, rosnącą rolę rozszerzeń jako „łańcucha dostaw” oraz logowania poza SSO. To podejście łączy ryzyko danych i tożsamości w jednym miejscu, czyli w aktywnej sesji przeglądarki, a nie w klasycznych punktach kontrolnych typu EDR czy DLP plikowe.

GenAI i kopiuj-wklej jako nowy kanał wycieku danych

W danych z raportu mocno wybija się wątek GenAI jako kanału wynoszenia informacji. W streszczeniu The Hacker News pojawiają się liczby, według których 77% pracowników wkleja dane do promptów GenAI, a 82% takich wklejeń ma pochodzić z kont prywatnych. Dodatkowo raport wskazuje, że 40% plików wysyłanych do GenAI zawiera PII lub PCI, a GenAI ma odpowiadać za 32% przepływu danych „korporacyjne → prywatne”.

W niezależnym omówieniu SC Media doprecyzowano kontekst adopcji. Podano m.in., że ok. 45% pracowników aktywnie używa narzędzi AI, a duża część aktywności ma koncentrować się w ChatGPT. Z kolei te proporcje mają znaczenie, ponieważ w efekcie niewielka liczba usług staje się dominującym „kanałem” dla promptów i wklejeń.

Dlaczego konta prywatne w GenAI zmieniają profil ryzyka

Konta prywatne są problemem głównie dlatego, że omijają firmowe zasady widoczności i retencji. Jednocześnie w wielu organizacjach nie ma spójnej polityki dla wklejania fragmentów danych do przeglądarkowych pól tekstowych, ponieważ starsze podejście skupiało się na plikach i załącznikach. W efekcie nawet dobre DLP „na pliki” nie widzi fragmentów wklejanych do promptu, natomiast z perspektywy pracy użytkownika to ta sama operacja: szybkie przeniesienie treści.

Jeśli temat prywatności i śledzenia w przeglądarce ma już własny kontekst na stronie, sensownie spina się to z tekstem Prywatność w Internecie — praktyczny poradnik dla zwykłych użytkowników, ponieważ tam łatwiej oddzielić „narzędzie” od „nawyku” i ocenić, gdzie powstają ryzykowne skróty.

Rozszerzenia przeglądarki jako łańcuch dostaw i „niewidzialne” uprawnienia

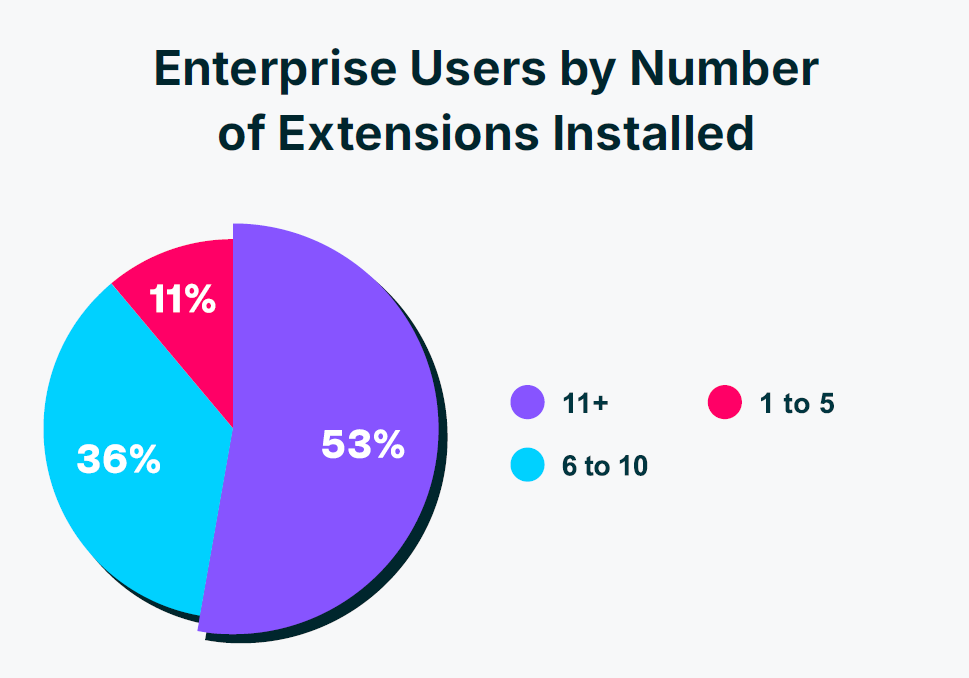

Raport zwraca uwagę na skalę instalacji rozszerzeń. W streszczeniu The Hacker News wskazano, że 99% użytkowników w środowisku korporacyjnym ma co najmniej jedno rozszerzenie, a ponad połowa nadaje uprawnienia określane jako wysokie lub krytyczne. To jest ważne, ponieważ rozszerzenie działa „w sesji”, więc może dotykać cookies, treści stron i kontekstu logowania, czyli miejsc szczególnie cennych przy kradzieży tożsamości.

(https://thehackernews.com/2025/11/new-browser-security-report-reveals.html)

W omówieniu SC Media pojawia się podobny obraz, a dodatkowo padają liczby o tzw. sideloading i jakości utrzymania rozszerzeń. Zacytowano m.in. 26% rozszerzeń instalowanych poza oficjalnymi sklepami, 54% wydawców rozpoznawanych wyłącznie po darmowym mailu (np. Gmail) oraz 51% rozszerzeń bez aktualizacji przez ponad rok. W praktyce to wygląda jak ekosystem o niskiej odpowiedzialności i długim „ogonku” porzuconego oprogramowania.

Sideloading i wydawcy bez weryfikacji w praktyce bezpieczeństwa

Sideloading jest ryzykowny nie dlatego, że zawsze oznacza złośliwość, tylko dlatego, że omija warstwę kontroli sklepu i utrudnia spójny audyt. Z kolei wydawcy bez weryfikacji to problem reputacyjny, bo w efekcie trudniej powiązać rozszerzenie z firmą, procedurami i odpowiedzialnością za aktualizacje. Dlatego temat „rozszerzenia jako łańcuch dostaw” nie jest metaforą, tylko opisem realnego mechanizmu dystrybucji kodu do stacji roboczej.

Komunikatory i SaaS jako cichy kanał wynoszenia danych

Raport w streszczeniu opisuje też przeniesienie wrażliwych fragmentów do narzędzi komunikacyjnych. Wskazano, że 62% wklejeń do aplikacji – komunikatorów może zawierać dane osobowe, a 87% takich wklejeń ma trafiać do kont niekorporacyjnych. W efekcie rośnie znaczenie „miękkich” zachowań, czyli kopiowania fragmentów danych do czatu, promptu lub formularza. To jest inny problem niż klasyczny wyciek pliku, ponieważ trudno go zauważyć na poziomie systemu plików, a jednocześnie jest bardzo naturalny w codziennej pracy.

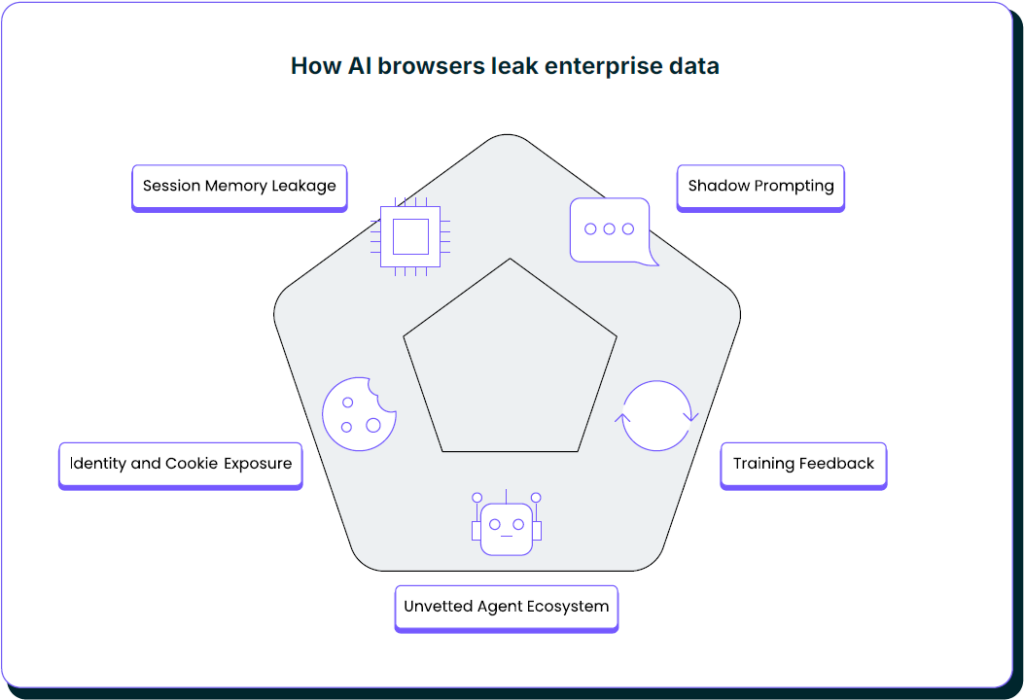

AI-przeglądarki jako nowa warstwa ryzyka w sesji

W streszczeniu The Hacker News pojawia się też teza o „AI browsers” jako nowej powierzchni ataku, m.in. przez funkcje, które czytają i streszczają treści w tle, a następnie wysyłają kontekst do modelu w chmurze. Wskazano ryzyka typu „session memory leakage”, „auto-prompting” i mieszanie cookies, co ma potencjalnie tworzyć kanał exfiltracji trudny do objęcia klasycznymi metodami kontroli.

(https://thehackernews.com/2025/11/new-browser-security-report-reveals.html)

Ten kierunek ma też niezależne tło w mediach branżowych, choć nie jest to zawsze opisane tym samym językiem. Przykładowo SecurityWeek opisywał spór o podatność w AI-przeglądarce Perplexity Comet, co pokazuje, że wokół tej kategorii produktów realnie toczy się dyskusja o nowych klasach ryzyk.

Przeglądarka jako istotne medium

W raporcie i jego streszczeniach najmocniejsze są trendy: praca w przeglądarce jako centrum workflow, wzrost użycia GenAI, oraz wysoka ekspozycja przez rozszerzenia. Jednocześnie wiele liczb pochodzi z telemetryki jednego dostawcy i jego bazy klientów, więc nie da się bezpośrednio przenieść tych procentów na każdą branżę i kraj. Dlatego bezpieczniej jest traktować wartości jako wskaźnik kierunku, a nie jako „prawdziwą średnią dla wszystkich”.

Z perspektywy organizacji najważniejszy jest wniosek, że „sesja w przeglądarce” stała się miejscem, gdzie spotykają się dane, tożsamość i automatyzacja. Dlatego sens ma podejście, w którym kontrola nie kończy się na logowaniu, a rozszerzenia są traktowane jak element oprogramowania firmowego, czyli z cyklem życia i audytem.

Źródła

https://thehackernews.com/2025/11/new-browser-security-report-reveals.html

https://layerxsecurity.com/blog/why-the-browser-has-become-the-enterprises-most-overlooked-endpoint

https://go.layerxsecurity.com/browser-security-report-2025

https://www.securityweek.com/squarex-and-perplexity-quarrel-over-alleged-comet-browser-vulnerability